La transformación digital ha cambiado radicalmente la manera en que las empresas operan, ofreciendo mayores niveles de eficiencia, conectividad y escalabilidad. Sin embargo, esta evolución también ha traído consigo desafíos de seguridad, ya que los ciberdelincuentes han perfeccionado sus estrategias para explotar vulnerabilidades en los sistemas empresariales. En este contexto, la gestión de identidades y accesos IAM (Identity and Access Management, por sus siglas en inglés) se ha convertido en un pilar esencial para la protección de la información, el control de accesos y el cumplimiento normativo dentro de las organizaciones.

Beneficios de implementar IAM en una empresa

La implementación de una estrategia IAM en una empresa no solo refuerza la seguridad, sino que también optimiza los procesos internos y facilita el cumplimiento normativo. En un entorno donde los accesos a información y sistemas son cada vez más dinámicos, contar con una solución robusta de IAM es crucial para garantizar la eficiencia operativa y la protección de datos.

Seguridad reforzada y reducción de riesgos

IAM permite establecer un control riguroso sobre los accesos, limitando la exposición de los datos a personas no autorizadas. Esto ayuda a prevenir ataques como el robo de credenciales, el acceso indebido a información confidencial y la filtración de datos sensibles, reduciendo significativamente los riesgos de seguridad dentro de la organización.

Automatización de procesos y eficiencia operativa

Uno de los grandes beneficios de IAM es la automatización en la gestión de credenciales y permisos. Desde la incorporación de un nuevo empleado, el sistema asigna los accesos adecuados según su rol. Además, cuando un trabajador cambia de puesto o deja la empresa, IAM revoca automáticamente los permisos innecesarios, evitando así accesos indebidos y minimizando la carga administrativa del equipo de TI.

Cumplimiento de normativas internacionales

Regulaciones como el GDPR, HIPAA y ISO 27001 establecen estrictos requisitos para la protección de datos. La implementación de IAM facilita el cumplimiento de estas normativas al proporcionar auditorías detalladas, monitoreo de accesos y herramientas avanzadas para la protección de la privacidad de los datos.

Mejora en la experiencia del usuario

IAM no solo se enfoca en la seguridad, sino también en la experiencia del usuario. Tecnologías como el Single Sign-On (SSO) permiten que los empleados y clientes accedan a múltiples plataformas con una única autenticación, eliminando la necesidad de recordar múltiples contraseñas. Además, la autenticación multifactor (MFA) añade una capa adicional de protección sin comprometer la facilidad de acceso.

¿Cuáles son los componentes claves de IAM?

Para lograr una implementación efectiva de IAM, es fundamental conocer sus componentes clave. Estos elementos aseguran que el acceso a los recursos esté adecuadamente gestionado y que la identidad de cada usuario esté protegida en todo momento.

Autenticación y autorización

La autenticación es el proceso mediante el cual un usuario prueba su identidad a través de credenciales como contraseñas, biometría o autenticación multifactor (MFA). Una vez autenticado, el sistema verifica si tiene permiso para acceder a determinados recursos, proceso conocido como autorización.

Gestión del ciclo de vida de usuarios

IAM gestiona la identidad de los usuarios desde su creación hasta su eliminación. Esto incluye la asignación inicial de accesos, la modificación de permisos cuando cambian sus responsabilidades y la revocación automática cuando ya no pertenecen a la organización.

Gobernanza y cumplimiento normativo

Las soluciones IAM permiten monitorear los accesos, generar informes detallados y realizar auditorías de seguridad. Estas capacidades son esenciales para detectar actividades sospechosas y garantizar que la empresa cumpla con las regulaciones internas y externas.

Gestión de roles y políticas de acceso

IAM permite definir y administrar roles basados en el principio de privilegio mínimo (Least Privilege). Esto significa que cada usuario solo tiene acceso a la información y recursos estrictamente necesarios para su trabajo, reduciendo la posibilidad de incidentes de seguridad.

Mejores prácticas para una implementación exitosa de IAM

Para maximizar los beneficios de una solución IAM, es fundamental adoptar un enfoque estratégico que contemple las mejores prácticas del sector. Desde la planificación hasta la ejecución, una implementación bien estructurada garantiza un control de accesos efectivo y seguro.

- Adoptar una estrategia Zero Trust: bajo este enfoque, ninguna identidad se considera confiable por defecto, por lo que cada acceso debe ser verificado antes de ser concedido.

- Habilitar autenticación multifactor (MFA): implementar MFA para reforzar la seguridad, combinando múltiples factores de autenticación, como contraseñas, códigos de un solo uso y biometría.

- Automatizar la gestión de identidades: utilizar herramientas que agilicen la asignación y revocación de accesos, minimizando errores humanos y mejorando la seguridad.

- Monitoreo y auditoría en tiempo real: implementar sistemas de monitoreo continuo para detectar actividades sospechosas y generar informes de accesos.

Casos de uso de IAM en diferentes industrias

IAM es una solución versátil que se adapta a distintos sectores, proporcionando seguridad y eficiencia en el acceso a información crítica. Su implementación es clave en industrias donde la protección de datos es prioritaria.

Sector financiero

Las entidades bancarias y financieras manejan información extremadamente sensible, por lo que la implementación de IAM es esencial para prevenir fraudes y accesos indebidos. Tecnologías como la autenticación biométrica y la verificación de identidad ayudan a proteger tanto a clientes como a empleados.

Salud

En la industria de la salud, IAM es clave para gestionar el acceso a los registros electrónicos de los pacientes y garantizar su privacidad. Además, ayuda a cumplir con normativas como HIPAA, que exige estrictos controles sobre la información médica.

Educación

Las instituciones educativas necesitan administrar el acceso a plataformas digitales utilizadas por estudiantes, docentes y personal administrativo. IAM permite gestionar credenciales de manera eficiente y garantizar que cada usuario tenga acceso solo a los recursos necesarios.

Retail y comercio electrónico

IAM es fundamental en el comercio electrónico para proteger la información de los clientes, gestionar pagos digitales y personalizar experiencias de compra mediante perfiles de usuario seguros.

Herramientas y soluciones IAM destacadas

A continuación, te presentamos algunas de las soluciones IAM más destacadas del mercado:

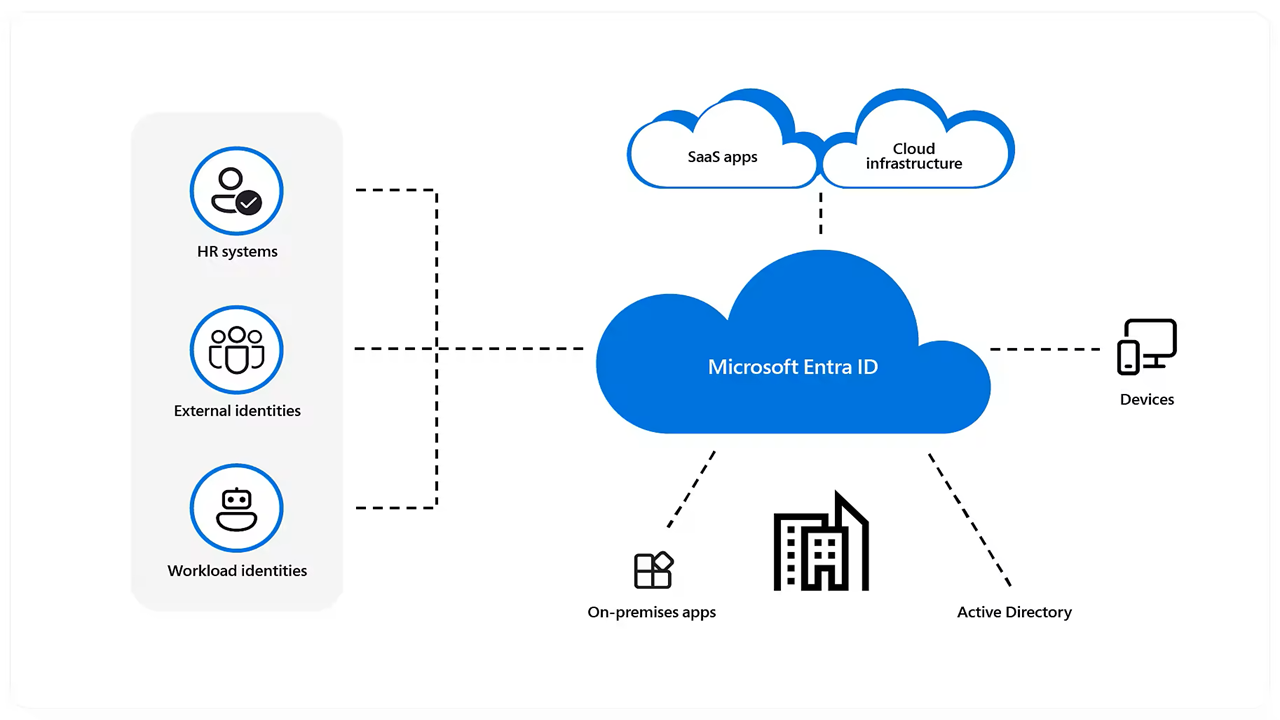

- Microsoft Entra ID: solución IAM integrada en el ecosistema de Microsoft, ideal para empresas con infraestructura en la nube.

- AuthPoint WatchGuard: plataforma de autenticación segura que ofrece MFA y acceso basado en políticas avanzadas.

- Soffid: solución IAM de código abierto que proporciona gestión de identidades y cumplimiento normativo.

La gestión de identidades y accesos (IAM) es un componente esencial para la seguridad de las empresas en la era digital. La creciente sofisticación de los ciberataques hace indispensable la adopción de soluciones avanzadas que garanticen un control de accesos eficiente y minimicen los riesgos.

En 3digits, ofrecemos soluciones IAM adaptadas a las necesidades de cada empresa, ayudando a fortalecer la seguridad y a garantizar el cumplimiento normativo. Contáctanos para descubrir cómo podemos ayudarte a proteger tu organización.

¿Quieres contactar con un experto en ciberseguridad?