Durante años, las empresas han protegido sus sistemas bajo un enfoque claro: todo lo que está dentro del perímetro corporativo es seguro, todo lo que está fuera no lo es. Este modelo, basado en firewalls físicos, VPNs y centros de datos locales, funcionaba cuando los usuarios, los servidores y las aplicaciones estaban todos dentro del mismo entorno controlado.

Hoy esa realidad ha cambiado drásticamente.

El auge del trabajo híbrido, la adopción masiva de aplicaciones SaaS (como Microsoft 365, Salesforce o Google Workspace), y la migración de sistemas críticos a la nube pública han diluido ese perímetro. Los empleados acceden desde múltiples ubicaciones, dispositivos y redes. Las aplicaciones se alojan en infraestructuras ajenas al control directo de la empresa. Y los datos circulan constantemente fuera de los límites tradicionales.

En este nuevo contexto, mantener la seguridad, el rendimiento y la experiencia del usuario con tecnologías heredadas se ha vuelto costoso, complejo y poco eficaz.

Mientras tanto, las amenazas han evolucionado con rapidez: ataques de ransomware dirigidos, suplantaciones de identidad (phishing), y accesos no autorizados que ya no se producen en los sistemas centrales, sino en los extremos —en el “edge”— donde los usuarios interactúan con la información.

¿Cómo garantizar entonces un acceso seguro, ágil y escalable en un entorno tan distribuido?

La respuesta no está en reforzar el perímetro, sino en redefinirlo completamente. Aquí es donde entra en juego el modelo SASE: una nueva arquitectura que combina conectividad y seguridad en la nube, pensada para proteger un entorno en el que el usuario, el dato y la aplicación ya no están juntos físicamente.

Contenidos

Qué es SASE y por qué cambia las reglas del juego

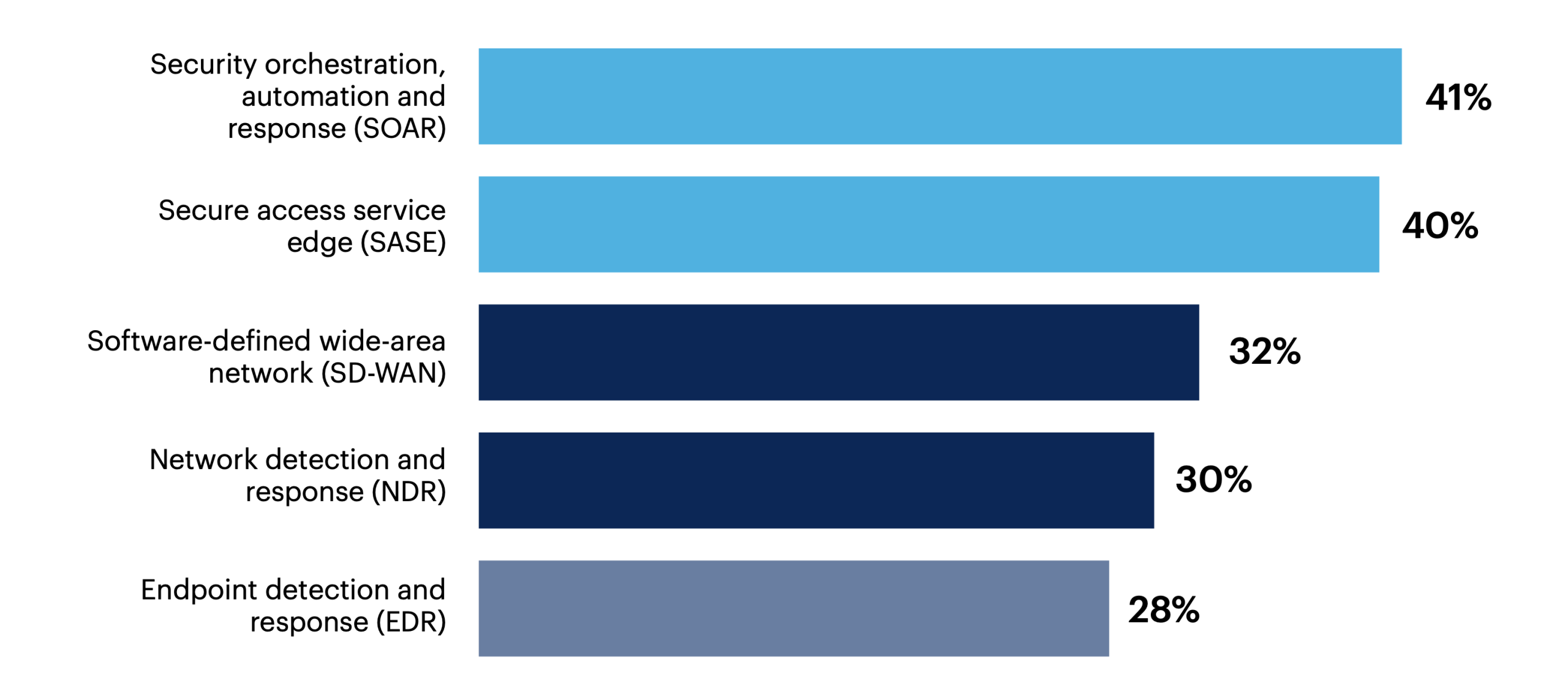

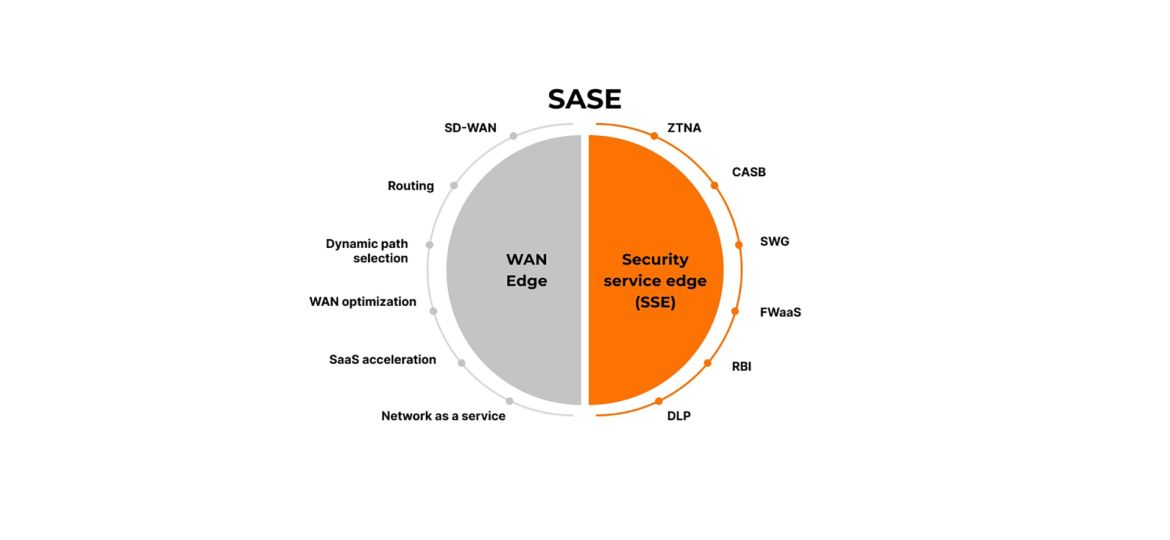

SASE (Secure Access Service Edge) es un modelo arquitectónico que combina funciones de red y seguridad en un único servicio ofrecido desde la nube. Fue definido por Gartner en 2019 como respuesta a una transformación profunda en la forma en que trabajan las organizaciones: más dispersas, más móviles y más dependientes de servicios externos.

En lugar de forzar que todo el tráfico pase por el centro de datos para aplicar controles de seguridad —algo que ralentiza las operaciones y crea cuellos de botella—, SASE lleva esos controles directamente al usuario, sin importar dónde se encuentre. Todo el acceso a datos, aplicaciones y servicios se evalúa en tiempo real, con políticas dinámicas que tienen en cuenta el contexto de cada conexión: identidad del usuario, ubicación, dispositivo, aplicación y nivel de riesgo.

¿Por qué es una solución disruptiva?

Porque elimina la fragmentación actual entre la red y la seguridad, tradicionalmente gestionadas por tecnologías y proveedores distintos. En su lugar, ofrece una arquitectura unificada que:

- Conecta a empleados, dispositivos y sedes con cualquier aplicación (en la nube o local).

- Protege ese acceso con políticas granulares y servicios de seguridad integrados.

- Escala de forma dinámica, sin necesidad de invertir en hardware o licencias adicionales para cada nuevo nodo.

El cambio es profundo: pasamos de gestionar infraestructuras a gestionar inteligencia de acceso. Con SASE, la red deja de ser una autopista insegura y se convierte en un filtro inteligente que decide, en tiempo real, quién puede acceder, a qué, desde dónde y bajo qué condiciones.

Un modelo alineado con el negocio

SASE no es solo una evolución técnica. Es una respuesta estratégica a tres retos clave para cualquier organización moderna:

1) Agilidad operativa: permite desplegar oficinas, proyectos o trabajadores remotos sin depender de instalaciones físicas ni configuraciones complicadas.

2) Reducción de riesgos: aplica un modelo de seguridad basado en confianza cero (Zero Trust), que no da por seguro nada ni a nadie por defecto.

3) Control financiero: consolida múltiples servicios (firewall, proxy, VPN, monitorización, etc.) en una plataforma única, más fácil de gestionar y con menor coste total de propiedad.

Por eso, para muchas empresas, adoptar SASE no es una cuestión técnica, sino una decisión de negocio.

¿Deseas contactar con un especialista en ciberseguridad?

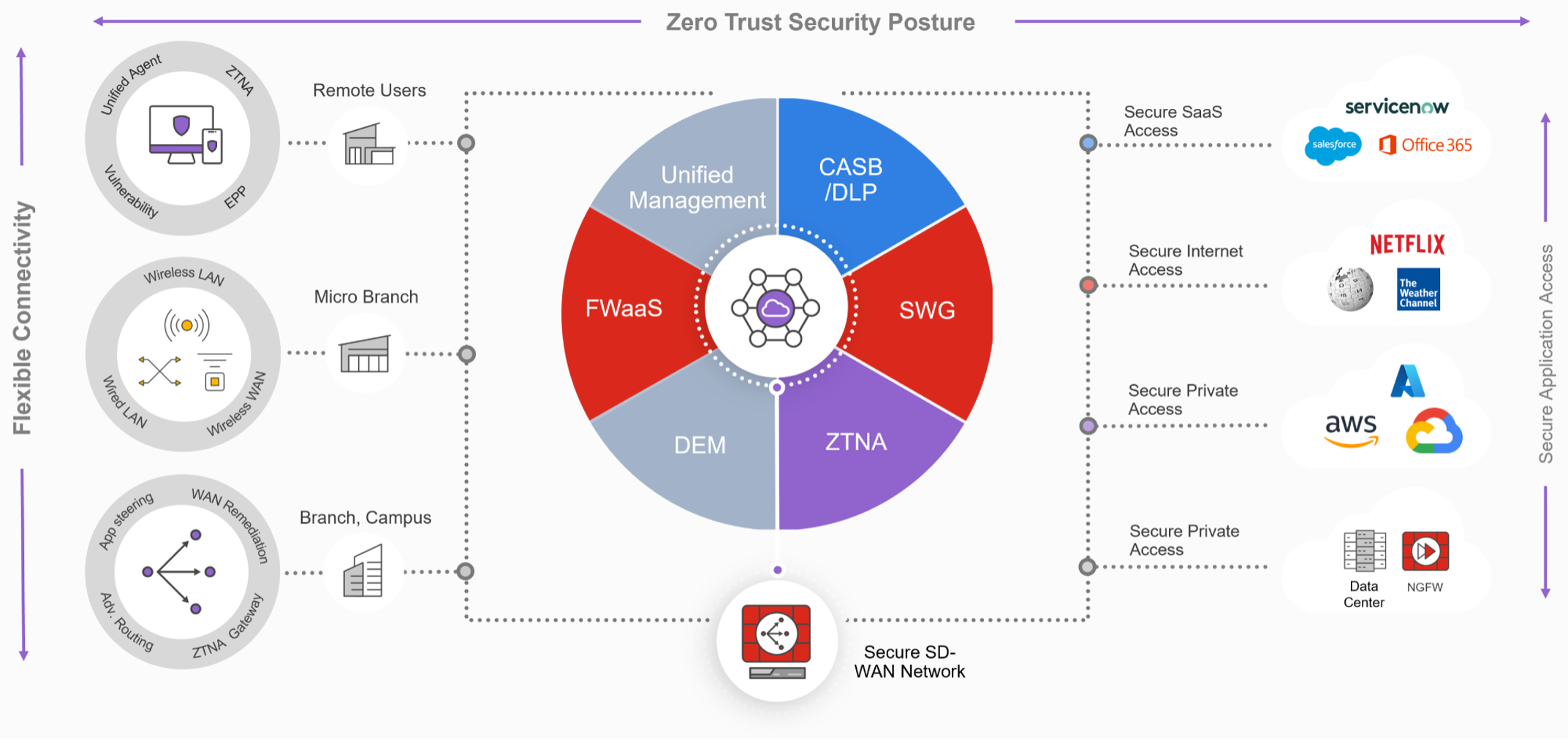

Componentes estratégicos de un modelo SASE

Una de las mayores fortalezas del modelo SASE es su capacidad para integrar funciones de conectividad y seguridad en un único servicio gestionado desde la nube. Para los equipos directivos, esto significa simplificación operativa, reducción de costes y una visión unificada del acceso y la protección de la información.

Estos son los componentes clave que conforman un entorno SASE moderno:

1. SD-WAN: conectividad inteligente y dinámica

La Software-Defined Wide Area Network (SD-WAN) optimiza la forma en que se conectan las diferentes sedes, centros de datos y servicios en la nube. A diferencia de las redes privadas tradicionales (como MPLS), una SD-WAN:

- Elige en tiempo real la mejor ruta para cada tipo de tráfico.

- Mejora la experiencia del usuario al reducir la latencia.

- Permite ahorrar costes al utilizar conexiones más flexibles y económicas.

Para una empresa con múltiples ubicaciones, esto se traduce en una red más rápida, resiliente y escalable.

2. ZTNA: acceso condicional y contextual (Zero Trust)

El acceso a las aplicaciones corporativas ya no se basa únicamente en credenciales. Con Zero Trust Network Access (ZTNA), el sistema valida cada conexión basándose en:

- La identidad del usuario.

- El estado del dispositivo.

- La ubicación y el nivel de riesgo asociado.

Esto significa que no se confía en ningún acceso por defecto, aunque provenga desde dentro de la red corporativa. Solo se concede acceso mínimo, temporal y supervisado, reduciendo así la superficie de ataque.

3. Firewall como servicio (FWaaS) y Secure Web Gateway (SWG)

En lugar de tener firewalls físicos en cada sede, SASE ofrece una capa de protección perimetral en la nube:

- FWaaS controla el tráfico entre usuarios y aplicaciones, detectando comportamientos anómalos.

- SWG filtra la navegación web, bloqueando sitios maliciosos o no autorizados antes de que lleguen al usuario.

Ambos trabajan en conjunto para detener amenazas antes de que entren en el ecosistema corporativo, sin necesidad de hardware local ni configuraciones complejas.

4. CASB y DLP: control de aplicaciones y protección del dato

Dos componentes críticos para garantizar el cumplimiento normativo y evitar fugas de información:

- CASB (Cloud Access Security Broker) monitoriza el uso de aplicaciones en la nube, detectando accesos no autorizados o malas prácticas (por ejemplo, compartir datos corporativos en plataformas no aprobadas).

- DLP (Data Loss Prevention) identifica y bloquea la salida de información sensible, como datos personales, financieros o estratégicos, incluso si el usuario actúa de forma involuntaria.

Este control es especialmente valioso en sectores regulados, donde los riesgos legales y reputacionales de una fuga de datos son elevados.

5. Orquestación y visibilidad centralizadas

Todos estos componentes se gestionan desde una consola única en la nube, que permite a los equipos de TI:

- Supervisar el tráfico en tiempo real.

- Aplicar políticas de seguridad consistentes en toda la organización.

- Detectar amenazas de forma proactiva.

Esto elimina la fragmentación entre herramientas desconectadas y facilita el cumplimiento de normativas como GDPR, ISO 27001 o NIS2.

En conjunto, estos elementos convierten a SASE en una infraestructura de acceso moderna, segura y diseñada para escalar al ritmo del negocio. Ya no se trata de instalar más dispositivos, sino de adoptar una plataforma capaz de crecer con la organización.

Beneficios clave para CIOs, CFOs y CEOs

La adopción de un modelo SASE no es simplemente una evolución técnica. Es una decisión estratégica que transforma la forma en que una empresa conecta, protege y habilita sus recursos digitales. A continuación detallo cómo impacta de forma específica en los perfiles clave de la alta dirección.

Para CIOs: control total con menor complejidad

- Red y seguridad gestionadas desde una única plataforma. Elimina la fragmentación entre múltiples soluciones puntuales (firewall, proxy, VPN, etc.).

- Reducción del tiempo de despliegue para nuevas sedes, equipos o fusiones. La red se configura desde la nube y se adapta al negocio sin depender de hardware local.

- Visibilidad completa del tráfico y los usuarios. El CIO ya no necesita auditar múltiples sistemas para tener una visión de quién accede a qué, desde dónde y en qué condiciones.

- Automatización y políticas adaptativas. Las reglas de acceso y protección se ajustan según el contexto (rol, ubicación, riesgo), sin intervención manual.

Resultado: mayor control, mayor agilidad y una arquitectura preparada para acompañar el crecimiento sin añadir complejidad.

Para CFOs: optimización del coste total de propiedad (TCO)

- Sustitución del modelo CAPEX por OPEX. SASE opera bajo suscripción, lo que evita inversiones en hardware y permite alinear costes con uso real.

- Menores costes de mantenimiento y soporte. Ya no es necesario mantener firewalls, appliances o licencias individuales en cada sede.

- Reducción del riesgo financiero por incidentes de seguridad. Al disminuir la probabilidad de brechas, se protege la cuenta de resultados frente a multas, litigios o pérdidas operativas.

- Escalabilidad sin costes ocultos. Añadir nuevos usuarios, ubicaciones o servicios no requiere rediseñar ni reconfigurar toda la red.

Resultado: mayor previsibilidad financiera, menores costes estructurales y mejor control sobre el riesgo digital.

Para CEOs: seguridad sin fricciones que impulsa la transformación

- Apoyo directo a la estrategia digital de la empresa. SASE facilita el despliegue de nuevas iniciativas sin que la infraestructura actúe como freno.

- Entorno de trabajo más flexible y seguro para los equipos. Los empleados pueden trabajar desde cualquier lugar sin comprometer el acceso ni la protección.

- Refuerzo de la reputación corporativa. Un modelo de ciberseguridad moderno transmite confianza a clientes, socios e inversores.

- Cumplimiento normativo simplificado. Las plataformas SASE suelen integrar funciones que ayudan a cumplir con los requisitos regulatorios sin requerir desarrollos a medida.

Resultado: una organización más ágil, resiliente y alineada con las expectativas de un entorno digital competitivo.

Casos de uso reales

Adoptar SASE no significa transformar toda la infraestructura de la noche a la mañana. Muchas organizaciones comienzan por aplicar el modelo a escenarios concretos donde el valor es inmediato y medible. Estos son algunos ejemplos representativos en contextos empresariales reales:

- Fuerza de ventas distribuida con acceso a CRM y datos en la nube

Situación: Una empresa con equipos comerciales en distintas regiones necesita dar acceso seguro y fluido al CRM (como Salesforce o Dynamics 365) y otros recursos alojados en la nube.

Problema habitual: Las VPN tradicionales generan lentitud, son difíciles de gestionar desde IT y no permiten aplicar políticas dinámicas según el contexto del usuario.

Solución con SASE:

- Se sustituye la VPN por un acceso basado en ZTNA.

- Cada comercial accede solo a las aplicaciones necesarias, con controles según ubicación, horario y nivel de riesgo.

- El tráfico va por rutas optimizadas vía SD-WAN, mejorando la experiencia de uso.

Resultado: acceso más rápido y seguro, sin fricciones, y con visibilidad completa para el equipo de IT.

- Migración a la nube pública (Azure, AWS, Google Cloud)

Situación: Una organización decide mover parte de sus aplicaciones críticas a un entorno cloud público.

Problema habitual: El perímetro clásico de seguridad ya no aplica, y se pierde el control sobre quién accede, desde dónde y en qué condiciones.

Solución con SASE:

- Se establece una política centralizada de acceso y protección para usuarios internos y externos.

- El tráfico hacia las nubes públicas se inspecciona directamente desde la nube SASE (no pasando por el centro de datos).

- Se integran CASB y DLP para asegurar el uso correcto de aplicaciones cloud.

Resultado: seguridad consistente y escalable, alineada con la estrategia cloud sin añadir complejidad operativa.

- Oficinas remotas con recursos limitados de IT

Situación: Una empresa con delegaciones pequeñas en distintos países necesita conectividad segura, pero no puede desplegar firewalls o infraestructura local.

Problema habitual: Las sedes dependen de conexiones inseguras o de redireccionamientos complejos que ralentizan el acceso.

Solución con SASE:

- Con SD-WAN y FWaaS, cada sede se conecta directamente a la red corporativa con inspección de tráfico en la nube.

- No se necesita hardware local: solo un pequeño dispositivo o cliente software.

- Se garantiza un acceso seguro incluso en conexiones residenciales o móviles.

Resultado: mejora de rendimiento, menor coste y mayor estandarización en todas las ubicaciones.

- Sectores regulados: salud, banca, industria

Situación: Una compañía sujeta a normativas estrictas (por ejemplo, RGPD, HIPAA, PCI-DSS) necesita garantizar el control del dato.

Problema habitual: Las soluciones tradicionales no permiten trazabilidad completa del tráfico ni control granular de la información.

Solución con SASE:

- Se activan políticas de DLP para evitar la fuga de datos confidenciales.

- Se audita cada acceso en tiempo real y se generan informes para cumplir requisitos normativos.

- El acceso a sistemas críticos (como historiales médicos o sistemas financieros) se restringe según identidad y contexto.

Resultado: cumplimiento más sencillo, reducción de riesgos legales y fortalecimiento de la confianza con clientes y auditores.

SASE frente a los modelos tradicionales

Muchas organizaciones siguen operando con arquitecturas heredadas que, si bien fueron eficaces durante años, ya no responden a las exigencias del entorno digital actual. La comparación entre un enfoque clásico (basado en centros de datos, firewalls físicos y VPN) y un modelo SASE permite visualizar con claridad los beneficios reales del cambio.

Modelo tradicional: una infraestructura fragmentada y rígida

En el enfoque clásico:

- El acceso remoto se realiza mediante VPN, que establece un túnel desde el dispositivo del usuario hasta la red corporativa.

- La seguridad se concentra en dispositivos físicos ubicados en el centro de datos (firewalls, proxies, IDS/IPS).

- Todo el tráfico —aunque vaya hacia la nube— se fuerza a pasar por ese punto central para ser inspeccionado (“tromboning”).

- Cada sede remota necesita su propio equipamiento o depende de configuraciones complejas para integrarse.

Consecuencias:

- Cuellos de botella, latencia elevada y mala experiencia de usuario.

- Alta dependencia del equipo de IT para gestionar incidencias o cambios.

- Costes crecientes por licencias, mantenimiento y hardware.

- Escasa visibilidad sobre lo que ocurre fuera del perímetro físico.

Modelo SASE: un enfoque nativo en la nube, flexible y seguro

Con SASE:

- El usuario se conecta directamente desde cualquier lugar a las aplicaciones, con acceso controlado por políticas basadas en contexto.

- La inspección del tráfico se realiza en la nube, lo más cerca posible del usuario, gracias a una red distribuida de nodos.

- No hay necesidad de redireccionar el tráfico a través de la sede central.

- Las políticas de seguridad se aplican de forma uniforme y centralizada, incluso en entornos híbridos.

Ventajas clave:

- Menor latencia y mayor velocidad de acceso a aplicaciones críticas.

- Escalabilidad inmediata: nuevos usuarios, sedes o servicios se añaden sin rediseños complejos.

- Reducción del coste total de propiedad (TCO) gracias al modelo basado en suscripción.

- Más control, más visibilidad, y mayor capacidad de respuesta ante incidentes.

Resumen comparativo

| Aspecto | Modelo tradicional | SASE |

| Acceso remoto | VPN tradicional | ZTNA (Zero Trust) con políticas contextuales |

| Seguridad | Dispositivos físicos on-premise | Servicios en la nube integrados |

| Tráfico a la nube | Pasa por el centro de datos | Acceso directo, inspección en el edge |

| Gestión | Fragmentada, múltiple | Consola única, visibilidad centralizada |

| Escalabilidad | Lenta, dependiente de hardware | Instantánea, bajo demanda |

| Coste | CAPEX elevado, mantenimiento alto | OPEX flexible y predecible |

Este contraste muestra que SASE no solo es una evolución tecnológica, sino una respuesta estratégica a la necesidad de ser más ágiles, seguros y eficientes en un entorno donde el perímetro ya no existe.

Otros artículos que podrían interesarte

Cómo iniciar la transición hacia SASE

Adoptar una arquitectura SASE no requiere un cambio radical de inmediato. De hecho, la mayoría de las organizaciones abordan esta transformación de forma progresiva, priorizando los entornos que más lo necesitan o los que aportan un retorno rápido. A continuación, te explico cómo estructurar una transición ordenada y efectiva.

- Evaluar la arquitectura actual y sus limitaciones

El primer paso es analizar:

- ¿Dónde se encuentran los usuarios, los dispositivos y las aplicaciones?

- ¿Qué tipo de accesos se están produciendo (remotos, híbridos, desde móviles)?

- ¿Qué herramientas de seguridad están desplegadas y cómo interactúan entre sí?

- ¿Qué puntos de la red son críticos desde el punto de vista de rendimiento o cumplimiento normativo?

Este diagnóstico permite identificar cuellos de botella, redundancias, riesgos y oportunidades de mejora.

- Identificar aplicaciones y servicios ya en la nube

En muchas empresas, el uso de la nube ya es una realidad: Office 365, Salesforce, Dropbox, Google Workspace, Zoom, etc. Sin embargo, el tráfico hacia esas plataformas a menudo sigue pasando por la sede central o por firewalls físicos que ya no añaden valor, sino fricción.

Estos entornos cloud son candidatos ideales para empezar a aplicar SASE, redirigiendo el tráfico de forma directa y protegiéndolo con políticas en la nube.

- Seleccionar entornos piloto para el despliegue inicial

La transición es más eficaz cuando se comienza por áreas con estos atributos:

- Bajo nivel de dependencia técnica (ej. oficinas comerciales, filiales pequeñas).

- Necesidad crítica de acceso remoto seguro (ej. departamentos de ventas, consultoría, soporte técnico).

- Problemas actuales de rendimiento o disponibilidad (por congestión de VPN, saturación de firewalls, etc.).

El piloto permite validar resultados concretos: mejora de rendimiento, reducción de costes, simplificación operativa y mejora de la experiencia del usuario.

- Establecer una hoja de ruta por fases

Una vez validado el piloto, el siguiente paso es definir un plan estructurado con:

- Prioridades por unidad de negocio o región.

- Criterios de éxito (tiempos de conexión, cobertura de seguridad, experiencia del usuario).

- Estrategia de coexistencia entre la infraestructura heredada y la nueva.

Es clave que el modelo SASE conviva temporalmente con el modelo anterior hasta completar la transición sin riesgos.

- Elegir el proveedor o plataforma adecuada

No todos los proveedores de seguridad en la nube ofrecen una solución SASE completa. Algunos ofrecen módulos (como ZTNA o CASB), otros cuentan con plataformas integradas desde el inicio.

Al evaluar opciones, conviene revisar:

- Alcance funcional real (¿incluye red y seguridad?).

- Capacidad de gestión centralizada.

- Número de puntos de presencia (PoPs) para asegurar baja latencia.

- Integración con entornos existentes (Active Directory, Azure AD, SIEM, etc.).

- Visibilidad en tiempo real y capacidad de respuesta ante incidentes.

- Acompañar el cambio con gobernanza y cultura

SASE introduce cambios no solo técnicos, sino organizativos:

- Se redefinen las reglas de acceso.

- Se centraliza la aplicación de políticas.

- Se gana visibilidad que antes no existía.

Por ello, es recomendable involucrar desde el inicio a los equipos de seguridad, compliance y operaciones, y establecer un modelo de gobierno que asegure que el nuevo entorno no solo es seguro, sino también transparente, auditable y alineado con los objetivos del negocio.

Seguridad sin fricciones para crecer con confianza

La digitalización de las empresas ha superado con creces los límites del perímetro tradicional. Hoy, el negocio se mueve desde la nube, desde dispositivos móviles, desde nuevas ubicaciones… y exige una seguridad que acompañe esa agilidad sin entorpecerla.

El modelo SASE responde precisamente a esa necesidad: ofrece una arquitectura moderna, modular y escalable, que permite conectar y proteger a los usuarios y los datos estén donde estén, sin comprometer la experiencia, el control ni la rentabilidad.

Para los CIOs, representa una oportunidad de simplificar y ganar visibilidad en un entorno cada vez más complejo. Para los CFOs, es una vía clara para optimizar el coste total de propiedad y reducir el riesgo financiero asociado a incidentes de ciberseguridad. Y para los CEOs, es una base sólida para acelerar la transformación digital sin sacrificar la confianza, la reputación ni el cumplimiento.

Hoy más que nunca, la seguridad debe dejar de ser un freno y convertirse en un facilitador del cambio. Y SASE ofrece ese equilibrio entre rendimiento, protección y adaptabilidad que las empresas necesitan para avanzar con confianza.

¿Está tu infraestructura preparada para el entorno digital que ya está aquí? El momento de revisar el modelo es ahora.